引言

01 威胁行为者画像:高效、商业化的“数据风暴”制造者

名称与活跃期:Solonik。其活动时间高度浓缩,自2025年12月31日首次亮相,至2026年1月18日嘎然而止,整个活跃周期仅为18天。

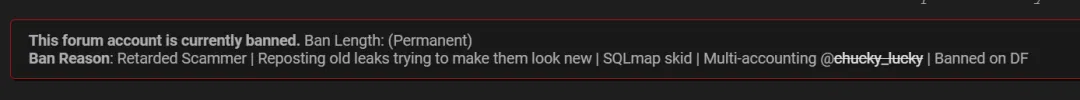

核心平台与标签:主要活动阵地为 BreachForums 和 DarkForums。值得注意的是,在其部分帖子(尤其是声称包含超大规模数据的帖子)被论坛管理员打上了 “用老数据冒充为新数据” 的标签。这揭示了其操作的一个重要侧面:并非所有数据都是新鲜窃取的,部分是通过包装、拼接旧数据来制造轰动效应,以快速提升在犯罪地下市场的声望和吸引力。

运作模式评价:Solonik展现出高度组织化和商业化的特征。其发帖格式统一、专业,提供详细的数据样本和“技术摘要”,并通过Telegram频道进行交易联络。其核心目的明确:快速攫取关注度,将窃取的数据(无论是新是旧)迅速变现。短暂的活跃周期可能意在规避追踪,或在达成核心目的(如确立名声、完成大宗交易)后迅速隐匿。

02 攻击行为深度分析:精准窃取与数据包装并行

核心行为:其活动始终围绕 数据泄露、数据库窃取与信息转售 展开。不同于进行系统破坏的勒索软件团伙,Solonik是一个典型的“数据贩子”。

攻击手法特征:

多漏洞利用:攻击手法多样,包括针对Web应用的SQL注入(如韩国iwinv.kr VPS服务商)、入侵企业邮件系统(如越南税务总局OWA)、以及窃取未妥善保护的数据库备份文件。显示出对常见安全弱点的熟练掌握和利用能力。

“价值最大化”打包:Solonik擅长对窃取的数据进行“增值包装”。例如,将伊朗内政部的泄露数据描述为“适用于开源情报(OSINT)、文件伪造和机构分析的整理包”,精准定位不同买家的需求。

“新旧混合”策略:结合论坛标签信息,其部分所谓“大规模泄露”(如声称的“12亿xx公民数据”)极有可能是旧数据集的拼接、重组与再发布。这种策略能以极低成本制造巨大噱头,吸引全球执法与媒体关注,从而为其真正窃取的新鲜、高价值数据(如伊朗IRGC数据)的交易提供掩护和溢价空间。

03 目标行业与地理分布:全球扫描下的战略选择

行业偏好:

政府与公共部门(首要目标):越南税务总局、伊朗伊斯兰革命卫队(IRGC)与内政部、阿根廷公用事业机构、巴西市政税务平台。这些目标拥有国家核心敏感信息,兼具极高的情报价值和地下市场稀缺性。

关键行业:教育(法国、印尼、阿根廷大学)、金融科技(印度平台)、电信(伊朗移动运营商)、医疗(韩国医院)。这些行业存储着海量、高精度的个人身份信息(PII)、财务与健康数据,是欺诈犯罪的“原材料”富矿。

地理分布(TOP 5 分析):

伊朗(3次攻击):在最后一天集中发布,直指军事、通信、内政三大支柱,行动带有明显的政治挑衅与情报搜集意图。

印度(3次攻击):目标为金融科技和大型旅游平台,侧重大规模公民个人与金融数据窃取,服务于黑产变现。

巴西、韩国、越南、阿根廷(各2次攻击):覆盖亚洲、南美多个新兴地区,针对政府、医疗、旅游等多元化目标,体现了无差别数据收割的策略。

选择逻辑:目标选择遵循 “高敏感性、高变现能力、高影响力” 三重标准。政府数据可用于间谍活动或施加压力;公民大数据适合批量欺诈;行业数据便于精准诈骗。广泛的地理分布也有助于混淆调查方向。

04 活动时间线与典型案例:闪电节奏与虚实结合

Solonik在18天内保持近乎日更的节奏,以下是其关键行动与虚实分析:

开局(2025.12.31):首战选择越南税务总局邮件系统,意图获取财税核心内部信息,定下了攻击高价值政府目标的基调。

高潮与“烟雾弹”(2026.01.06-01.10):

1月6日:连续发布法国国家安全学院(2.9万学员敏感记录)和印度大规模数据(合计超3200万条),展示其横跨欧亚的攻击能力。

1月7日:抛出 “xx公民数据库——12亿条记录” 的巨型帖子。该帖极有可能是其“旧数据冒充新数据”策略的典型体现,旨在制造全球性轰动,吸引流量,为其整个犯罪商店“引流”。

1月8-10日:攻击巴基斯坦、阿根廷、西班牙目标,维持其“全球活跃黑客”的人设。

收尾与聚焦(2026.01.14-01.18):

1月14日:攻击巴西市政税务与韩国医院系统,这两类数据实用性极强,在黑市需求稳定。

1月18日(最终日):火力全开针对伊朗,一日内连续泄露革命卫队、国有电信、内政部数据。这批数据新鲜度与敏感性极高,可能是其整个活跃周期最终要变现的“核心资产”,行动果断且极具针对性。

05 威胁评估与防护建议

综合威胁评估:Solonik是一个具有中等以上技术能力、但拥有高超商业炒作和欺骗手腕的严重威胁源。其真实造成的损害(新鲜数据泄露)与制造的噪音(伪造或旧数据炒作)同样具有危害性。前者直接导致敏感数据外泄;后者消耗安全社区资源,制造不必要的恐慌,并扭曲威胁情报的真实图景。

对机构与个人的影响:

机构:涉及政府、教育、医疗等被攻破的机构,面临严峻的数据泄露后果,包括合规处罚、声誉损失及后续的定向攻击风险。

个人:数亿公民的个人信息暴露于暗网,面临长期的身份盗用、精准诈骗风险。特定群体(如军人、公务员、患者)风险更高。

防护与应对建议:

威胁情报需辨真伪:安全团队在监控犯罪论坛时,需警惕“大数据噱头”,依赖多方信源交叉验证数据新鲜度与真实性,避免资源被误导。

强化核心资产防护:立即对暴露在外的邮件系统(如OWA)、数据库接口、Web应用进行加固,实施多因素认证、及时修补漏洞,并对敏感数据加密。

内部威胁与钓鱼防范:许多入侵始于钓鱼邮件。需持续对员工,尤其是掌握敏感信息的员工进行安全意识培训。

应急响应预案:制定完善的数据泄露应急预案,确保在事件发生时能快速确认范围、依法上报、通知用户并控制影响。

合作与情报共享:受影响组织及所在国家的CERT应加强情报共享,共同追踪Solonik背后的基础设施和资金流向。

结尾

Solonik的18天“表演”,是一部浓缩了当代网络犯罪典型特征的短片:全球化目标选择、专业化数据窃取、商业化包装炒作,以及虚实结合的欺骗策略。它提醒我们,威胁不仅来自技术高超的渗透,也来自精心编织的叙事。这场风暴虽已暂时停歇,但其所泄露的真实数据将持续危害社会,而其成功的“炒作”模式很可能被其他威胁行为者效仿。对于防御方而言,提升数据安全水位线是根本,同时培养一双能穿透数据迷雾、辨别真实威胁的“慧眼”,也从未像今天这样重要。在数据即资产的时代,守护数据的战争,既是技术战,也是信息认知战。