摘要

云上攻击早已进入"后漏洞利用"时代。

攻击者不再满足于"能打进去",而是追求"打进去能赚钱"。当我们分析这些入侵记录时,一个残酷的现实浮出水面:近六成成功入侵目的是挖矿,其它被肉鸡而导致的安全事件、甚至数据被加密勒索也层出不穷,AI基础设施正进入攻击者的视野。

本报告基于主机侧大量的入侵记录进行深度分析,涵盖3万+ 个独立攻击源IP,涉及 137个CVE漏洞。

重要说明:本报告数据来源于主机侧入侵检测系统,记录的是攻击者命令在目标主机上实际执行的事件,而非网络安全设备拦截日志或扫描器探测记录。

年度关键发现

针对AI 的攻击工具集正在快速扩张

从LLM编排到AI Agent,12款AI产品被纳入攻击目标,这是AI安全需要被重视的信号。

发现 | 数据 | 洞察 |

攻击面持续扩张 | 2款→12款AI产品 | 攻击者系统性扫描AI生态 |

漏洞武器化速度快 | Langflow漏洞在10月被大规模利用 | 50个IP发起9,000+次自动化扫描 |

SSRF成主要攻击向量 | 已识别攻击中占93.8% | AI应用的架构特性导致SSRF风险高 |

AI Agent进入攻击视野 | Letta、AgentScope下半年出现攻击 | 2026年可能成为新热点 |

AI算力成为挖矿目标 | Ray被入侵后89%用于挖矿 | 攻击者看中AI基础设施的GPU/算力资源 |

其他重要发现:

发现 | 数据 | 洞察 |

挖矿攻击主导 | 58.1% 的成功入侵 | 服务器已成为攻击者的"免费矿场",算力即金钱 |

新漏洞闪电武器化 | 单一漏洞数万次入侵 | React Server Components RCE 从披露到大规模利用,时间窗口压缩到小时级 |

僵尸资产触目惊心 | 2019年老漏洞仍造成3万次入侵 | 大量系统"带病运行"6年,安全债务已成定时炸弹 |

游戏APT攻击需要关注 | 云上超过50%游戏公司被游戏APT入侵成功,目的是窃取源码搭建私服 | 除了传统的暴露面漏洞入侵,25年新增邮件钓鱼、简历钓鱼等攻击行为。 |

云访问密钥利用频繁 | 25年红蓝演练期间,相关客户访问密钥被利用比例达70% | 漏洞利用/内网扫描/密钥硬编码是主要的3个泄露途径,已经超过github泄露。 |

供应链攻击 | 威胁情报发现云上多个客户存在供应链攻击的恶意C2请求。 | 甲方需要重点关注AI插件和浏览器插件投毒问题,如:office恶意AI插件、浏览器幽灵插件、admc6766供应链投毒 |

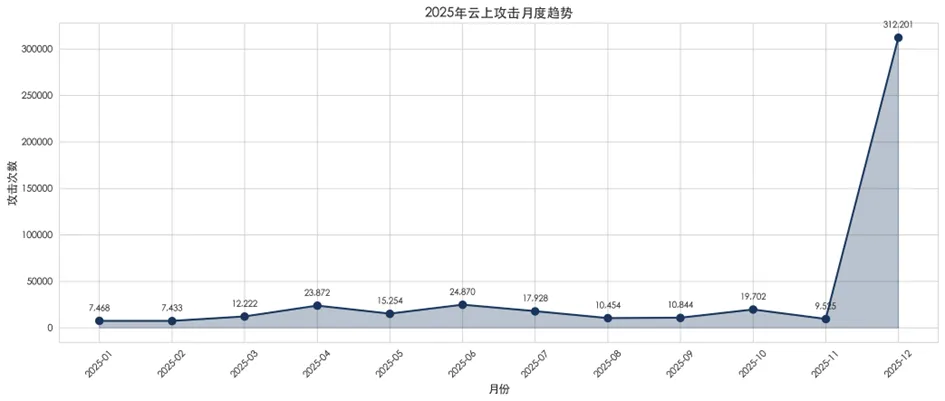

12月攻击海啸 | 环比增长30+倍 | React2Shell漏洞爆发,新漏洞被闪电武器化 |

漏洞利用态势:谁在“躺枪”?

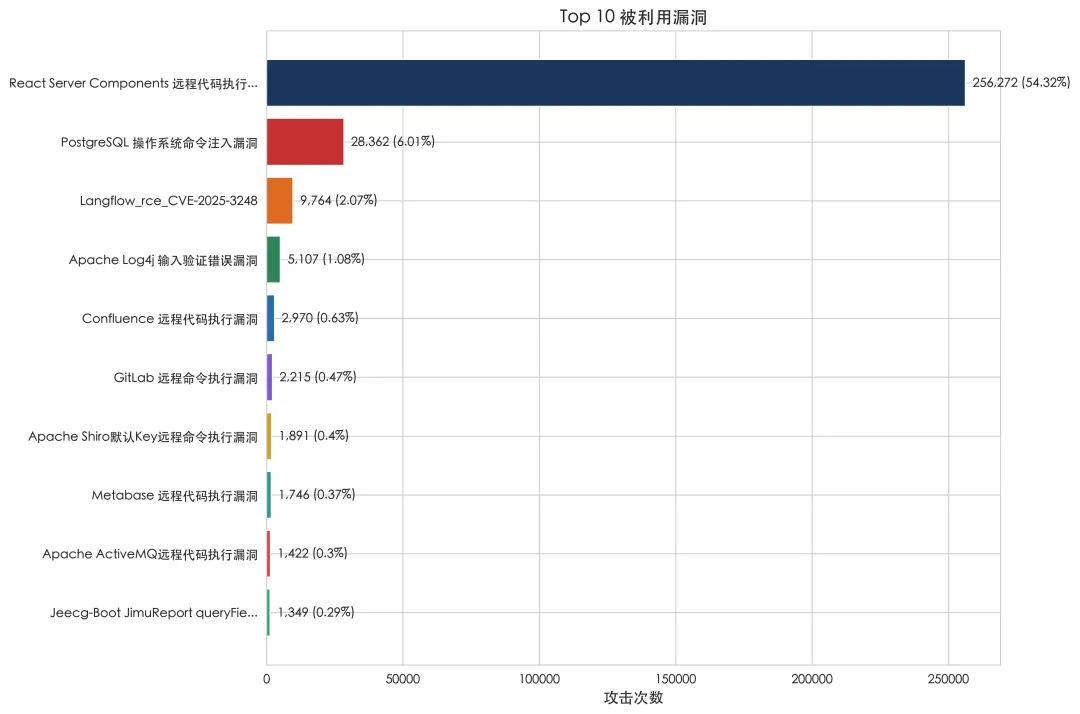

1.1 年度“最受黑客青睐”的 CVE 漏洞 Top 10

深度洞察:

React Server Components 漏洞的“屠榜”现象值得深思。这个2025年新披露的漏洞,单枪匹马贡献了超过54%的成功入侵。这揭示了一个危险趋势:现代前端框架的服务端渲染能力,正在成为新的攻击面。 当开发者享受SSR带来的性能红利时,攻击者也在享受RCE带来的"入侵红利"。

老旧漏洞的"长尾效应"同样值得警惕。 数据显示,2019年甚至更早披露的漏洞至今仍被持续利用。漏洞一旦被武器化,就会长期存在于攻击者的工具库中,成为自动化扫描的"标配"——修复窗口不是几个月,而是永远。

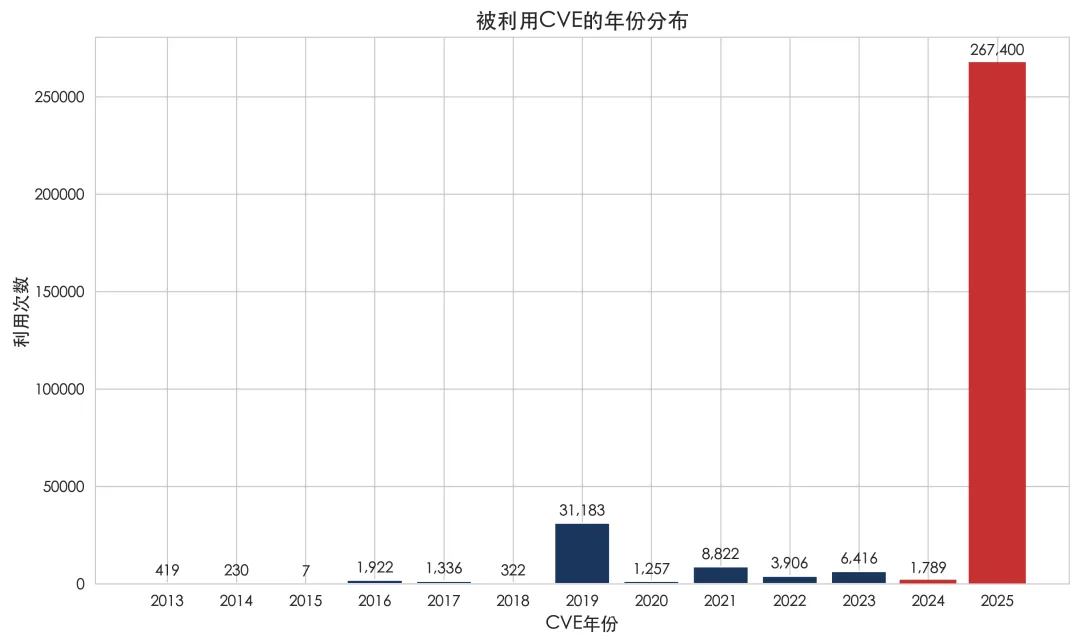

1.2 漏洞新旧程度分析:新旧漏洞的"双杀"

下图展示的是被利用漏洞的CVE披露年份分布,反映攻击者对新旧漏洞的利用偏好。

CVE披露年份 | 被利用次数 | 解读 |

2018 | 322 | 古董级漏洞,仍有人中招 |

2019 | 31,183 | 老漏洞的"长尾效应" |

2020 | 1,257 | 相对平静的一年 |

2021 | 8,822 | Log4j元年的遗产 |

2022 | 3,906 | Confluence等漏洞持续发酵 |

2023 | 6,416 | 多个高危漏洞被武器化 |

2024 | 1,789 | 过渡期 |

2025 | 267,400 | 新漏洞的"屠杀年" |

深度洞察:

2025年新漏洞占据56%以上的入侵量,这是一个危险信号。 它意味着:

攻击者的武器化速度已经超过了企业的修复速度。

“等等看”的补丁策略已经彻底失效。

漏洞披露后的24-48小时,就是生死时速。

但同时,老旧漏洞的“长尾效应”同样不容忽视,2019年甚至更早披露的漏洞至今仍被持续利用,揭示了另一个问题:“僵尸资产”正在成为企业安全的最大盲区。这些系统可能早已被遗忘,但攻击者没有忘记它们。

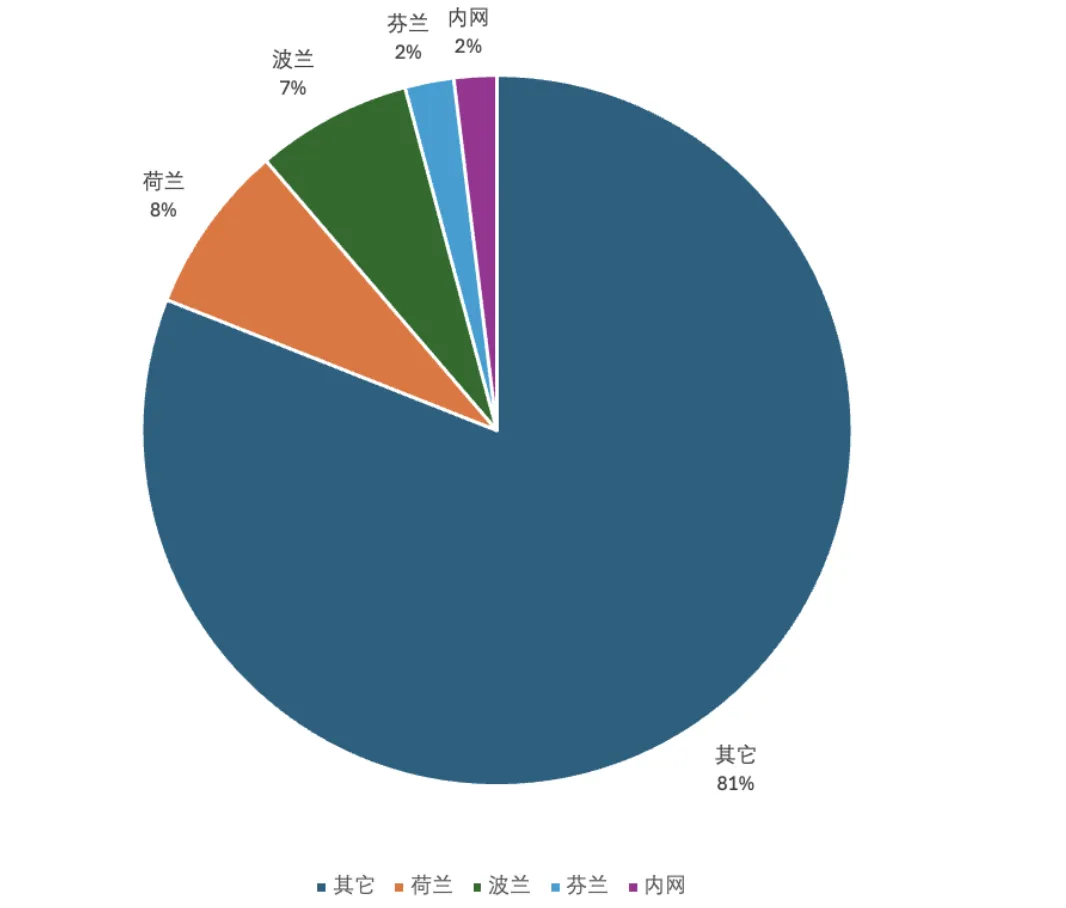

攻击来源分析:谁在攻击你?

2.1 应重点关注的攻击源IP

深度洞察:

荷兰、波兰、芬兰的高排名更值得关注。 这些国家的VPS服务商是攻击者搭建C2基础设施的热门选择。

内网攻击占1.7%,这是横向移动的信号。 一旦攻击者突破边界,内网就是“自助餐厅”。

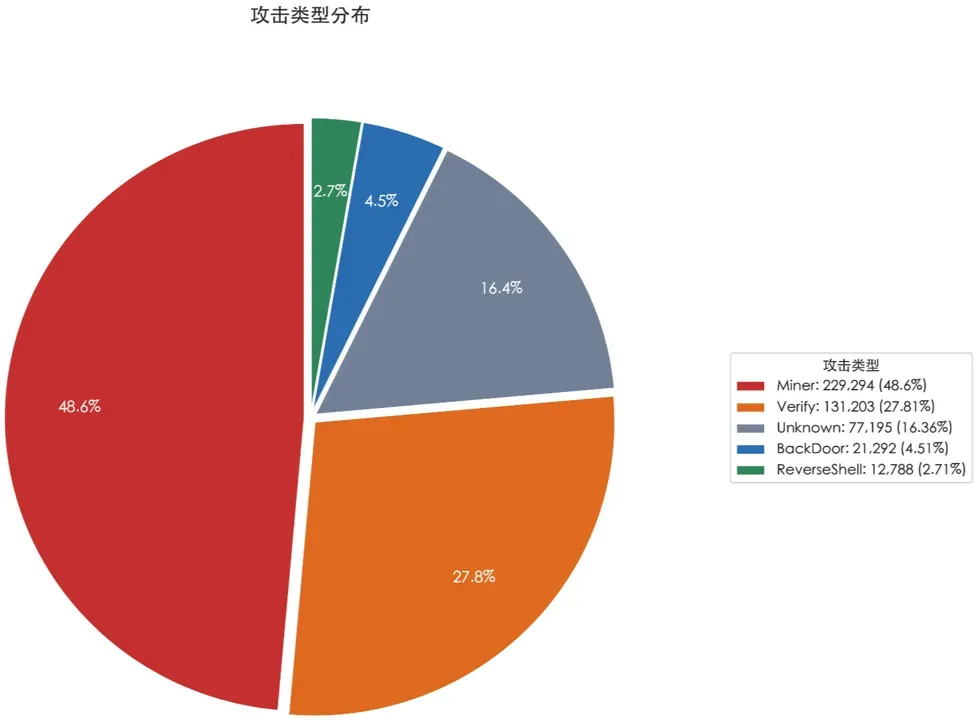

攻击类型分析:攻击者想要什么?

3.1 攻击目的分布

数据说明:为更清晰地洞察攻击者的核心动机,本章节聚焦于意图明确的攻击记录进行分析。

攻击类型 | 占比 | 解读 |

Miner (挖矿) | 58.11% | 近六成入侵的终极目的 |

Verify (验证) | 33.25% | 漏洞验证,为后续攻击铺路 |

BackDoor (后门) | 5.40% | 持久化控制,细水长流 |

ReverseShell (反弹Shell) | 3.24% | 交互式控制,高价值目标 |

深度洞察:

挖矿攻击占据近六成,这是“后漏洞利用”时代的标志性特征。

为什么是挖矿?因为它是最稳定的变现方式:

低风险:不需要窃取数据,不触发数据泄露告警;

高收益:7x24小时挖矿,算力即金钱;

可规模化:一套脚本打天下,批量部署;

难追踪:加密货币的匿名性提供天然保护。

33%的“验证”类攻击同样值得警惕。 这意味着攻击者在"踩点"——今天的验证,就是明天的入侵。

3.2 挖矿攻击深度分析

挖矿攻击是2025年云上最主要的威胁类型,占意图明确攻击的 58.1%。

挖矿攻击利用的主要漏洞:

漏洞名称 | 洞察 |

React Server Components RCE | 新漏洞的"挖矿首选" |

XXL-JOB 默认accessToken RCE | 任务调度系统成重灾区 |

PostgreSQL 命令注入 | 老漏洞的"余热" |

Langflow RCE (CVE-2025-3248) | AI工具链的新风险 |

深度洞察:

XXL-JOB的高排名揭示了一个被忽视的风险:任务调度系统。 这类系统通常:

部署在内网,安全意识薄弱;

使用默认配置,accessToken形同虚设;

拥有执行任意代码的“合法”能力。

Langflow的出现则预示着新的攻击趋势:AI工具链正在成为攻击目标。 随着企业大规模部署AI应用,这类漏洞的影响只会越来越大。

攻击工具分析:攻击者的“武器库”

4.1 挖矿工具生态

深度洞察:

挖矿攻击的“平民化”趋势。开源挖矿工具(如 XMRig)和公开的漏洞利用代码大幅降低了攻击门槛。攻击者的逻辑很简单:

下载开源 XMRig;

配置矿池地址;

部署到被控主机;

坐等收益。

这意味着:

低技术门槛:不需要恶意软件开发能力,下载即用;

攻击者群体扩大:从专业黑产团伙扩展到“脚本小子”;

攻击量级上升:工具易得导致攻击频次大幅增加。

云原生环境面临定向威胁。我们观察到 Kinsing 等专门针对云原生环境的攻击工具,它们擅长:

利用容器逃逸;

攻击 Kubernetes 集群;

横向移动到其他容器。

时间趋势分析:攻击的 “节奏”

5.1 月度攻击趋势

深度洞察:

12月的3177%增长不是异常,是“必然”。 这个数字背后是多重因素的叠加:

React Server Components漏洞的闪电武器化:这个漏洞在12月初被披露后,攻击者在极短时间内完成了武器化和大规模利用;

漏洞利用的“窗口期效应”:新漏洞披露后的头几周是攻击者的黄金窗口,大量未修复系统成为目标;

“平静”的月份也不平静。 7-11月看似攻击量较低(月均约12,000次),但每月上万次的成功入侵,意味着每天都有300-400次恶意命令在云上系统被实际执行。

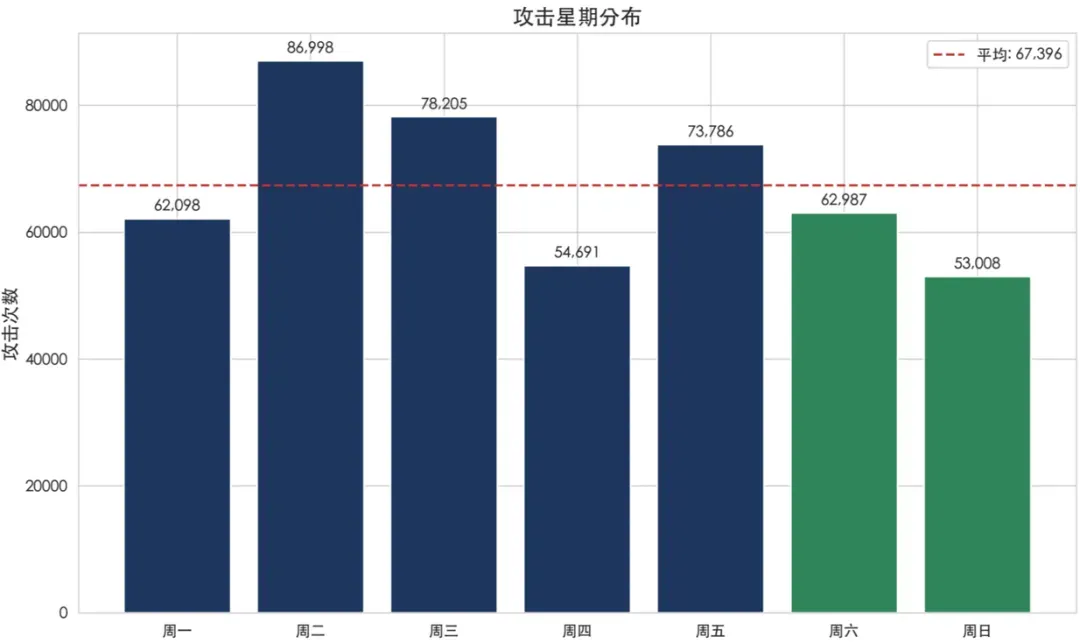

5.2 星期分布

深度洞察:

攻击在工作日和周末分布相对均匀,这是自动化攻击的典型特征。攻击者不需要"上班",脚本7x24小时运行。

周二的峰值可能与工作周期有关。周二是工作周的第二天,企业系统活跃度高,新部署的应用和服务较多,暴露面相应增加,为自动化扫描提供了更多目标。

攻击技术分析:攻击者的“工具箱”

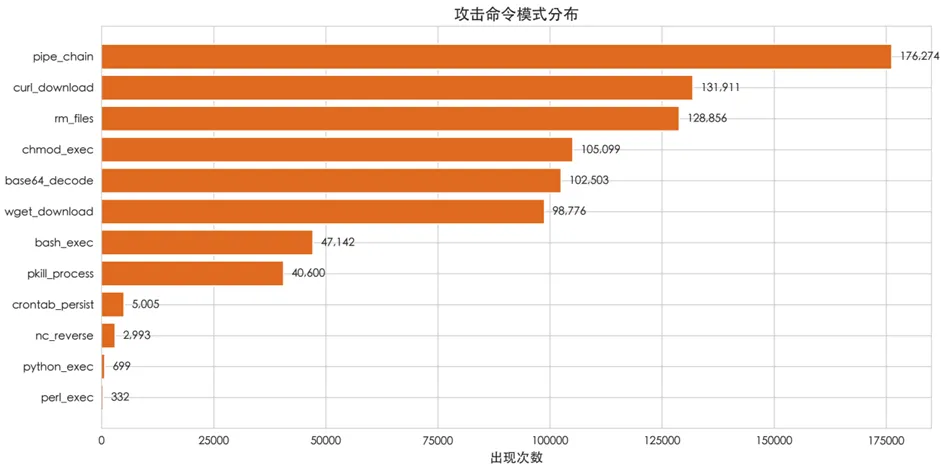

6.1 常见攻击命令模式

黑吃黑:服务器沦为攻击者的“修罗场”

命令模式 | 用途 |

pipe_chain | 管道链式执行,绕过检测 |

curl_download | 下载恶意载荷 |

rm_files | 清理痕迹/删除竞争对手 |

chmod_exec | 赋予执行权限 |

base64_decode | 解码混淆的payload |

wget_download | 下载恶意载荷(备选) |

bash_exec | 执行bash脚本 |

pkill_process | 杀死竞争对手的进程 |

crontab_persist | 定时任务持久化 |

nc_reverse | 反弹shell |

python_exec | Python脚本执行 |

perl_exec | Perl脚本执行 |

深度洞察:

pipe_chain(管道链)的高频使用揭示了攻击者的“反检测”意识。 通过管道将多个命令串联,可以:

避免在命令历史中留下完整记录;

绕过基于单一命令的检测规则;

实现“无文件”攻击。

rm_files和pkill_process的高频出现说明了一个有趣的现象:攻击者之间的“内卷”。 当一台服务器被多个攻击者盯上时,后来者会:

杀死前任的挖矿进程;

删除前任的恶意文件;

部署自己的挖矿程序。

这是一场“矿工”之间的战争,而受害者的服务器就是战场。

6.2 下载基础设施

Top 6 恶意下载域名:

⚠️ 关于合法平台滥用的说明

下表中出现的github.com、gist.githubusercontent.com、raw.githubusercontent.com是合法的代码托管平台,被攻击者滥用来分发恶意载荷。这些域名本身不是恶意的,不建议直接封禁,应采用URL级别的精细过滤策略。

域名 | 出现次数 | 分析 |

ellison.st | 53,110 | 主要恶意载荷分发站 |

download.c3pool.org | 40,246 | C3Pool矿池官方下载 |

gist.githubusercontent.com | 6,996 | ⚠️ 滥用GitHub Gist托管 |

repositorylinux.xyz | 2,580 | 伪装成Linux仓库 |

github.com | 1,432 | ⚠️ 滥用GitHub托管 |

oceanic-node.su | 1,156 | ⚠️ 滥用GitHub Raw |

深度洞察:

攻击者正在大规模滥用合法平台。 GitHub、Gist这些“白名单”域名成为恶意载荷的“避风港”:

企业防火墙通常不会拦截GitHub;

CDN加速让下载更快;

即使被举报,换个账号继续。

download.c3pool.org的高排名说明攻击者甚至不需要自建基础设施。直接从矿池官网下载挖矿程序,简单粗暴但有效。

IOC 威胁情报

7.1 高危IP地址 (部分)

以下IP在2025年度攻击中高频出现,建议加入黑名单:

103.43.8.198185.191.127.11013.229.128.172154.16.112.23295.214.55.47其它 (联系腾讯云安全团队,获取更全信息)7.2 恶意域名 (部分)

以下域名用于恶意载荷分发,建议加入DNS黑名单:

ellison.stdownload.c3pool.orgrepositorylinux.xyzoceanic-node.suniggabin.net其它 (联系腾讯云安全团队,获取更全信息)注意:gist.githubusercontent.com、github.com、raw.githubusercontent.com虽然被滥用,但不建议直接封禁,应采用更精细的URL级别过滤。

AI基础设施:攻击者的新战场

在过去的2025年,AI迎来了大爆发,大模型开始在各行各业中落地生根,构建AI-SPM(AI Security Posture Management 人工智能安全态势管理系统),持续监控和评估人工智能系统的安全风险变得尤为重要。

8.1 Top5 检测漏洞的AI组件

组件 |

mlflow |

gradio |

langchain |

clickhouse |

Chuanhugpt |

…. |

深度洞察:

MLflow 等模型管理工具的风险暴露度极高,这直接威胁着云上 AI 资产的完整性。

MLflow、Gradio 与 LangChain分别卡位了 AI 的模型管理(MLflow)、交互入口(Gradio)与应用编排(LangChain)。在实际攻防中,这三类组件一旦失守,意味着攻击者可以直接窃取模型资产、篡改交互逻辑或通过编排层穿透内网。

8.2 Top5 漏洞的类型

漏洞类型 |

代码执行 (Code Execution) |

目录遍历 (Directory Traversal) |

服务器端请求伪造 (SSRF) |

跨站脚本 (XSS) |

信息泄漏 (Information Leakage) |

…. |

在AI环境中,不仅要关注数量,更要关注漏洞的破坏力。相比于传统Web的轻微漏洞,AI场景下的RCE(代码执行)和目录遍历往往能造成毁灭性后果(如 GPU 挖矿、训练集泄露),这意味着攻击者一旦得手,即可直接获取容器宿主机权限,实现容器逃逸。

SSRF漏洞的高发,表明黑客正在利用AI代理作为跳板,扫描和攻击企业云环境内部的隔离区。

8.3 攻击面持续扩张

攻击者对AI基础设施的兴趣呈现系统性扩张。被攻击的AI产品从年初的2款快速扩展至年末的12款,覆盖了从LLM编排平台到AI Agent框架的完整AI技术栈。

攻击者不再只盯着个别AI产品,而是系统性地扫描整个AI生态:

时间 | 观测到攻击的AI产品 | 产品类型 |

Q1 | Dify、NextChat | AI开发平台、ChatGPT客户端 |

Q2 | Ollama、Ray、LobeChat | 本地大模型、分布式计算、ChatGPT客户端 |

Q3 | Flowise、Gradio、Letta、Langflow | LLM编排、模型演示、AI Agent |

Q4 | AgentScope、Stable Diffusion、ChatGPT-on-WeChat | AI Agent框架、AI图像生成、开源ChatGPT接入 |

这份时间线展示了攻击目标的演进路径——从AI开发平台,到本地大模型,再到AI Agent框架,攻击者正在跟随AI技术的发展路径拓展攻击目标。

8.4 漏洞武器化速度惊人

Langflow CVE-2025-3248漏洞是2025年AI安全领域最具代表性的案例。该漏洞4月披露后经历数月小规模利用,10月完成武器化后迅速爆发——50个攻击源IP在当月发起超过9,000次自动化扫描,平均每个IP发起185次攻击。这种自动化漏洞利用模式意味着,任何暴露在公网的AI应用都可能在漏洞武器化后极短时间内遭受大规模扫描。

8.5 SSRF:AI应用的架构性弱点

已识别的AI攻击中,93.8%利用SSRF漏洞,这一比例远高于传统Web应用。原因在于AI应用的架构特性——需要调用外部LLM API、支持URL输入、提供代理功能——这些"便利功能"在攻击者眼中就是SSRF入口。攻击者可以利用AI应用作为跳板,访问云服务元数据、窃取API密钥、渗透内网。

8.6 AI算力成为挖矿目标

Ray分布式计算框架被入侵后,89%的后续攻击行为是加密货币挖矿。攻击者看中了AI基础设施的GPU/算力资源,将其作为"免费矿机"使用。这揭示了攻击者对AI基础设施的经济动机——不仅窃取数据和API密钥,还要榨取算力价值。

8.7 部分被攻击AI产品

类别 | 产品 |

LLM编排平台 | Langflow、Flowise |

AI开发平台 | Dify |

ChatGPT客户端 | NextChat、LobeChat、ChatGPT-on-WeChat |

AI分布式计算 | Ray |

本地大模型 | Ollama |

AI Agent框架 | Letta、AgentScope |

AI模型演示 | Gradio |

AI图像生成 | Stable Diffusion |

其中AI Agent框架(Letta、AgentScope)在2025年下半年才进入攻击视野,预计2026年将成为重点目标。随着MCP(Model Context Protocol)协议普及,相关工具链也将成为新的攻击面。企业应立即盘点AI资产,建立快速漏洞响应机制,并对AI应用实施网络隔离和SSRF防护。

2025年云上攻击呈现6大特点

1. AI基础设施成为攻击者的新战场

攻击者不只盯着个别AI产品,而是系统性地扫描整个AI生态。

2.挖矿攻击的“工业化”

近半数成功入侵与挖矿相关。

攻击者已形成完整的“挖矿产业链”。

服务器成为“免费矿场”。

3.新漏洞的“闪电武器化”

React Server Components RCE 单一漏洞造成25万次入侵。

从漏洞披露到大规模利用,时间窗口压缩到小时级。

“等等看”的补丁策略已彻底失效。

4.僵尸资产的“定时炸弹”

2019年的漏洞仍在造成数万次入侵。

大量系统处于“无人认领”状态。

安全债务正在累积成系统性风险。

5.攻击的“全自动化”

攻击时间分布均匀,7x24小时不间断。

命令模式标准化,脚本化程度极高。

攻击者之间的“内卷”:互相清理对方的挖矿程序。

6.基础设施的“寄生化”

大规模滥用GitHub、Gist等合法平台。

少数下载服务器承载大量恶意载荷。

攻击者的“降本增效”。

安全建议:从“救火”到“防火”

10.1 漏洞管理:与时间赛跑

传统建议:

优先修复高频漏洞:React Server Components、XXL-JOB、PostgreSQL 等。

建立漏洞响应机制:新CVE披露后24小时内完成评估和修复。

定期漏洞扫描:每周进行一次全面漏洞扫描。

前瞻性建议:从“补丁管理”升级到“攻击面管理”

资产发现先于漏洞扫描:你无法保护你不知道的资产。2019年的PostgreSQL漏洞仍在造成入侵,根本原因是这些系统“被遗忘”了,建议通过腾讯云安全中心的云边界分析,一键梳理云上资产的互联网暴露面。

实施“虚拟补丁”策略:对于无法立即修复的系统,通过腾讯云主机安全RASP 及腾讯云其它网络安全产品构建多重安全防线。

10.2 入侵检测:从“特征检测”到“意图检测”

传统建议:

监控异常进程:关注 curl/wget 下载、base64 解码、挖矿进程等行为。

网络流量分析:检测与已知恶意IP/域名的通信。

前瞻性建议:

行为基线比签名更重要:攻击者可以换IP、换域名、换工具,但攻击行为模式难以改变。

建立“攻击链”检测能力:单一事件可能是误报,但多个事件串联起来就是攻击。

部署腾讯云主机安全CWPP方案:实时监控主机行为,构建主机的最后一道安全防线。

10.3 访问控制:最小权限的“真正落地”

传统建议:

最小权限原则:限制服务账户权限。

网络隔离:关键服务部署在隔离网络(如通过多VPC的云网络架构,构建云上的DMZ区)。

认证加固:禁用默认凭据,启用多因素认证。

前瞻性建议:

默认凭据是“原罪”:XXL-JOB的默认accessToken造成了5万次入侵,这不是漏洞,是配置问题。

内网不等于安全:1.7%的内网攻击说明,一旦边界被突破,内网就是"自助餐厅"。

服务账户需要“身份”:不要让所有服务都用root运行,每个服务应该有独立的、受限的身份。

10.4 应急响应:从“被动响应”到“主动狩猎”

传统建议:

建立IOC库:将本报告中的恶意IP/域名加入黑名单。

制定响应预案:针对挖矿、后门等攻击类型制定处置流程。

前瞻性建议:

威胁狩猎常态化:每季度进行一次安全演练,以实战攻防演练验证安全防护效果。

10.5 针对AI安全的特别建议

针对AI应用运维者:

资产盘点:梳理企业内部署的所有AI应用,包括开发、测试环境。

漏洞响应提速:AI漏洞武器化速度快,需要在漏洞披露后24小时内完成评估。

网络隔离:AI应用不应直接暴露在公网,使用VPN或零信任架构。

SSRF防护:对AI应用的外部请求进行严格限制,禁止访问内网地址和云元数据服务。

针对AI应用开发者:

输入验证:严格验证所有用户输入,特别是URL参数。

最小权限:AI应用运行账户应使用最小权限。

API密钥管理:使用密钥管理服务,避免在配置中硬编码API密钥。

建议运维者与开发者共同部署腾讯云天御大模型安全网关:构建大模型场景的智能化安全中枢,提供全链路的安全防护和全维度流量管控。有效防御规模化部署中面临的提示词注入类攻击、MCPTool投毒、内容安全等核心风险,实现安全风险的集中可视与管控。

2026年云上安全管理警示

AI工具链成为新的攻击面:Langflow只是开始。

供应链攻击的规模化:攻击一个组件,影响千万用户。

勒索与挖矿的“双重勒索”:先挖矿回本,再勒索变现。

环境中的“容器逃逸”时常发生:容器场景成为新的安全战场。

云安全不是成本,是生存必需。建议企业CIO预留至少10-15%的基础安全预算,并请企业安全团队立即行动:

盘点资产及互联网暴露面,消灭“僵尸系统”。

建立漏洞管理体系,缩短响应时间。

从特征检测升级到意图检测,通过云原生安全产品建设云上安全防护体系。

定期红蓝实战攻防演练,验证安全防护效果。

扫码了解腾讯云主机安全