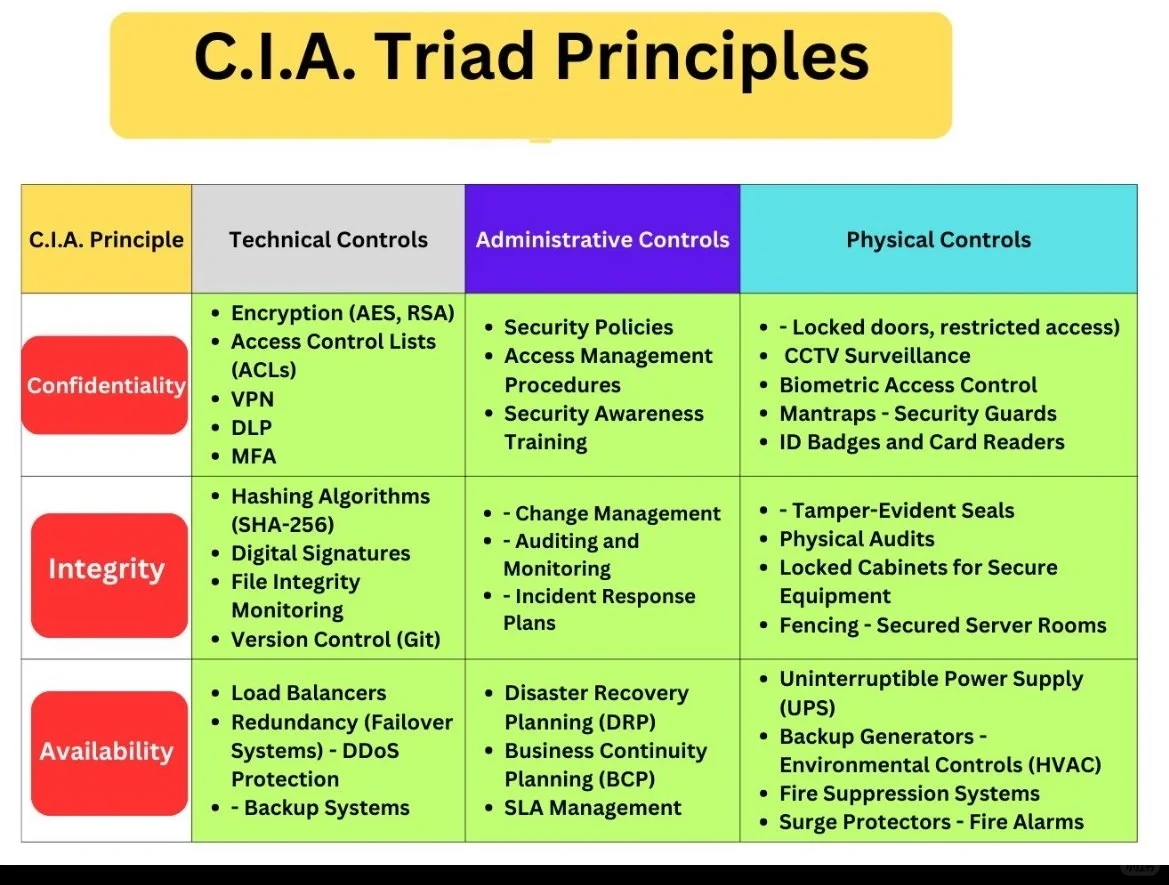

在数字化时代,数据安全比以往任何时候都更加重要。今天,我想和大家分享一下网络安全的三大基石——C.I.A.三元组原则:机密性、完整性、可用性。

1️⃣ **机密性**:保护信息不被未授权访问。?

- **技术控制**:加密技术(AES, RSA)、访问控制列表(ACLs)、虚拟私人网络(VPN)、数据丢失防护(DLP)、多因素认证(MFA)

- **管理控制**:安全政策、访问管理程序、安全意识培训

- **物理控制**:锁门、限制访问、CCTV监控、生物识别访问控制、安全警卫、ID卡和门禁系统

2️⃣ **完整性**:确保信息的准确性和可信度。?️

- **技术控制**:哈希算法(SHA-256)、数字签名、文件完整性监控、版本控制(Git)

- **管理控制**:变更管理、审计和监控、事件响应计划

- **物理控制**:防篡改封条、物理审计、安全设备锁柜、围栏、安全服务器室

3️⃣ **可用性**:确保信息和资源的可访问性。?

- **技术控制**:负载均衡器、冗余(故障转移系统)、DDoS防护、备份系统

- **管理控制**:灾难恢复计划(DRP)、业务连续性计划(BCP)、服务水平协议管理

- **物理控制**:不间断电源(UPS)、备用发电机、环境控制(HVAC)、火灾抑制系统、浪涌保护器、火灾报警

? 了解这些原则,可以帮助我们更好地保护我们的数字世界。让我们一起学习,一起进步,确保我们的信息安全!

#网络安全 #数据保护 #C.I.A.三元组

1️⃣ **机密性**:保护信息不被未授权访问。?

- **技术控制**:加密技术(AES, RSA)、访问控制列表(ACLs)、虚拟私人网络(VPN)、数据丢失防护(DLP)、多因素认证(MFA)

- **管理控制**:安全政策、访问管理程序、安全意识培训

- **物理控制**:锁门、限制访问、CCTV监控、生物识别访问控制、安全警卫、ID卡和门禁系统

2️⃣ **完整性**:确保信息的准确性和可信度。?️

- **技术控制**:哈希算法(SHA-256)、数字签名、文件完整性监控、版本控制(Git)

- **管理控制**:变更管理、审计和监控、事件响应计划

- **物理控制**:防篡改封条、物理审计、安全设备锁柜、围栏、安全服务器室

3️⃣ **可用性**:确保信息和资源的可访问性。?

- **技术控制**:负载均衡器、冗余(故障转移系统)、DDoS防护、备份系统

- **管理控制**:灾难恢复计划(DRP)、业务连续性计划(BCP)、服务水平协议管理

- **物理控制**:不间断电源(UPS)、备用发电机、环境控制(HVAC)、火灾抑制系统、浪涌保护器、火灾报警

? 了解这些原则,可以帮助我们更好地保护我们的数字世界。让我们一起学习,一起进步,确保我们的信息安全!

#网络安全 #数据保护 #C.I.A.三元组