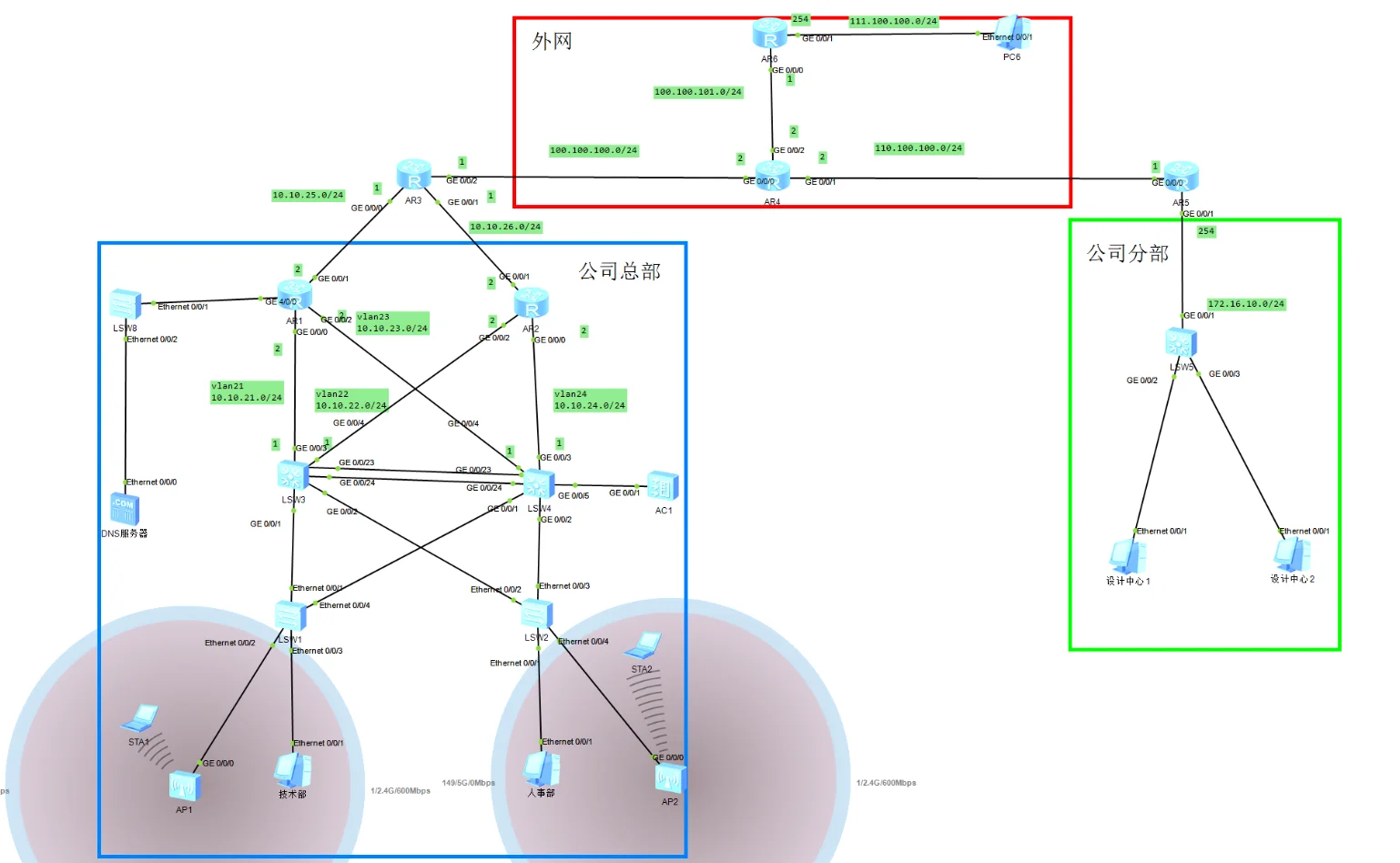

项目背景:随着远程办公与分支协同需求增加,我们为一家企业设计基于安全策略与IPSec VPN的远程接入系统,目标是保障总部与分支、远程用户的加密通信并划分DMZ/内网/外网区域以降低风险?。

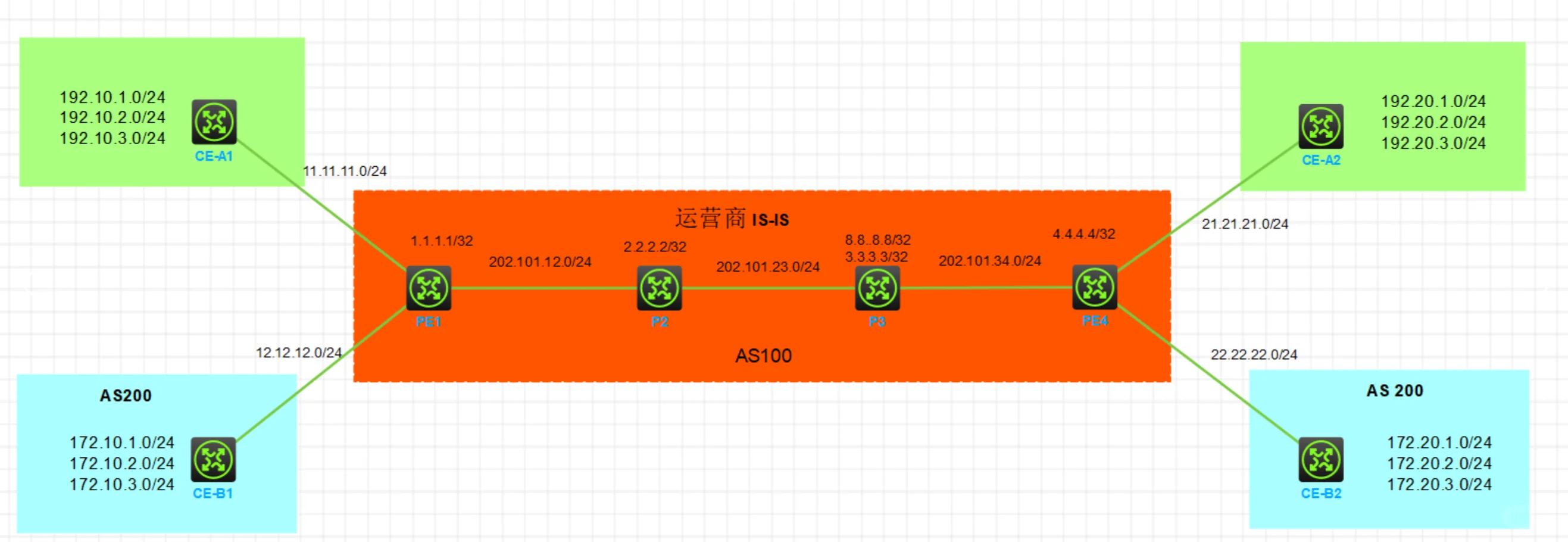

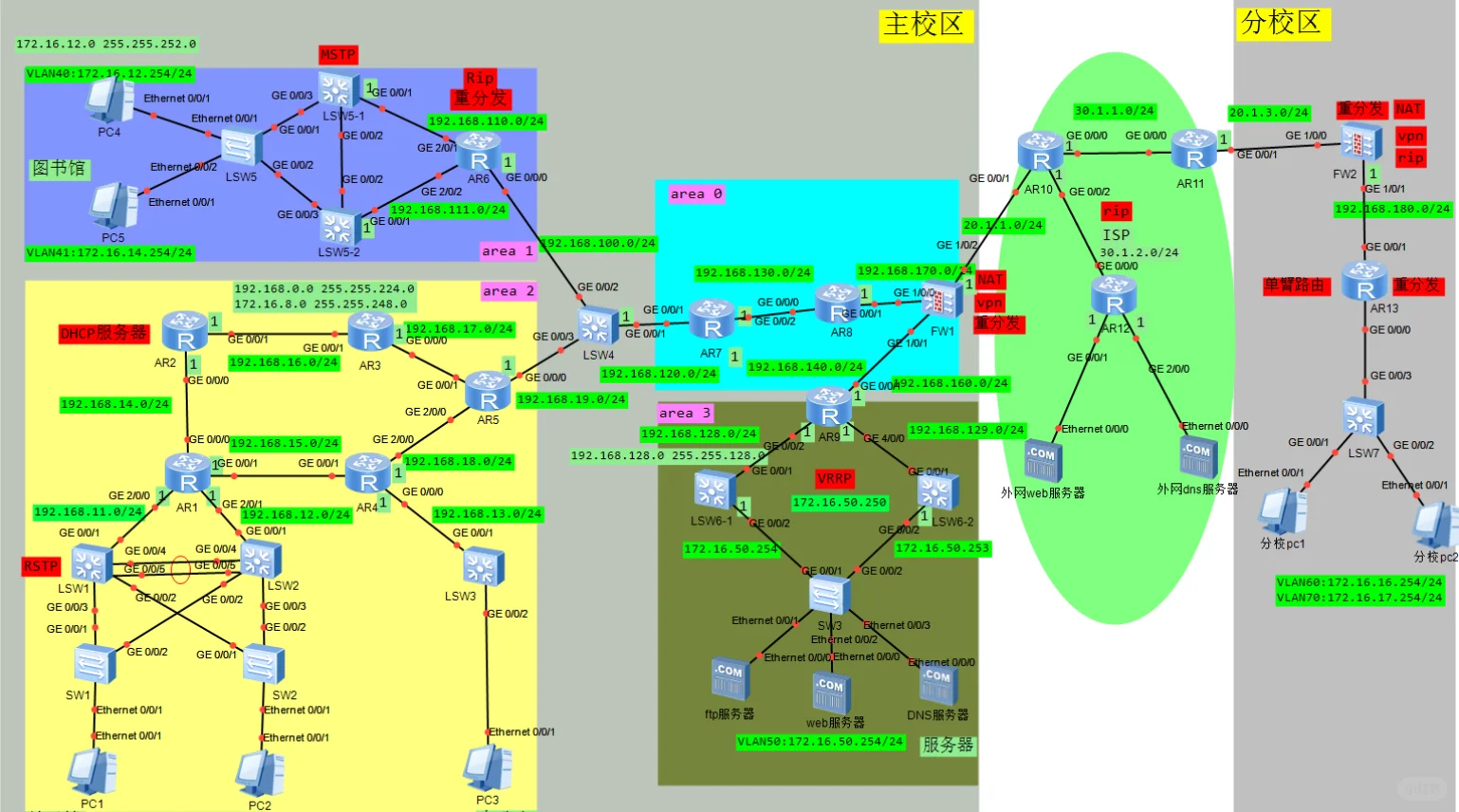

技术实现要点:核心采用IPsec VPN实现总部与分支以及多用户远程接入的加密通信,VRRP提供网关高可用,NAT处理地址转换,ACL与防火墙策略(FW策略)做精细访问控制,AAA负责认证授权审计?️。

实施过程亮点:在防火墙上按区域细化策略,结合策略式/路由式IPsec部署,选用强加密与IKEv2(含PFS)提升安全性;通过VRRP预占与状态检测保证切换无感知;对NAT、ACL进行最小权限与日志化配置,线上性能与并发做压测与调优,保障多用户VPN稳定接入⚙️。

结果与收获:实现了总部与分支加密互联、多用户安全远程接入、区域隔离与策略化管理,提升了可用性与安全性,便于后续运维与扩展。感兴趣可以看看我主页的其他方案,或私信交流架构细节✅

#企业远程接入 IPSec VPN #VRRP #NAT #ACL #AAA #防火墙策略 #DMZ #网络设计

技术实现要点:核心采用IPsec VPN实现总部与分支以及多用户远程接入的加密通信,VRRP提供网关高可用,NAT处理地址转换,ACL与防火墙策略(FW策略)做精细访问控制,AAA负责认证授权审计?️。

实施过程亮点:在防火墙上按区域细化策略,结合策略式/路由式IPsec部署,选用强加密与IKEv2(含PFS)提升安全性;通过VRRP预占与状态检测保证切换无感知;对NAT、ACL进行最小权限与日志化配置,线上性能与并发做压测与调优,保障多用户VPN稳定接入⚙️。

结果与收获:实现了总部与分支加密互联、多用户安全远程接入、区域隔离与策略化管理,提升了可用性与安全性,便于后续运维与扩展。感兴趣可以看看我主页的其他方案,或私信交流架构细节✅

#企业远程接入 IPSec VPN #VRRP #NAT #ACL #AAA #防火墙策略 #DMZ #网络设计