试用Microsoft Entra ID P2许可(参考薅羊毛系列),首先我们需要关闭“默认安全”启用“访问控制策略”。

Microsoft Entra ID 保护免费租户(Tenant)的方式为默认启用“默认安全”(security defaults)由微软管理控制如何保护租户内部资源的访问。

对于P1/ P2许可的租户,则由客户自行设置访问控制策略(Conditional Access Policy)来更加灵活和细粒度地保护租户资源。

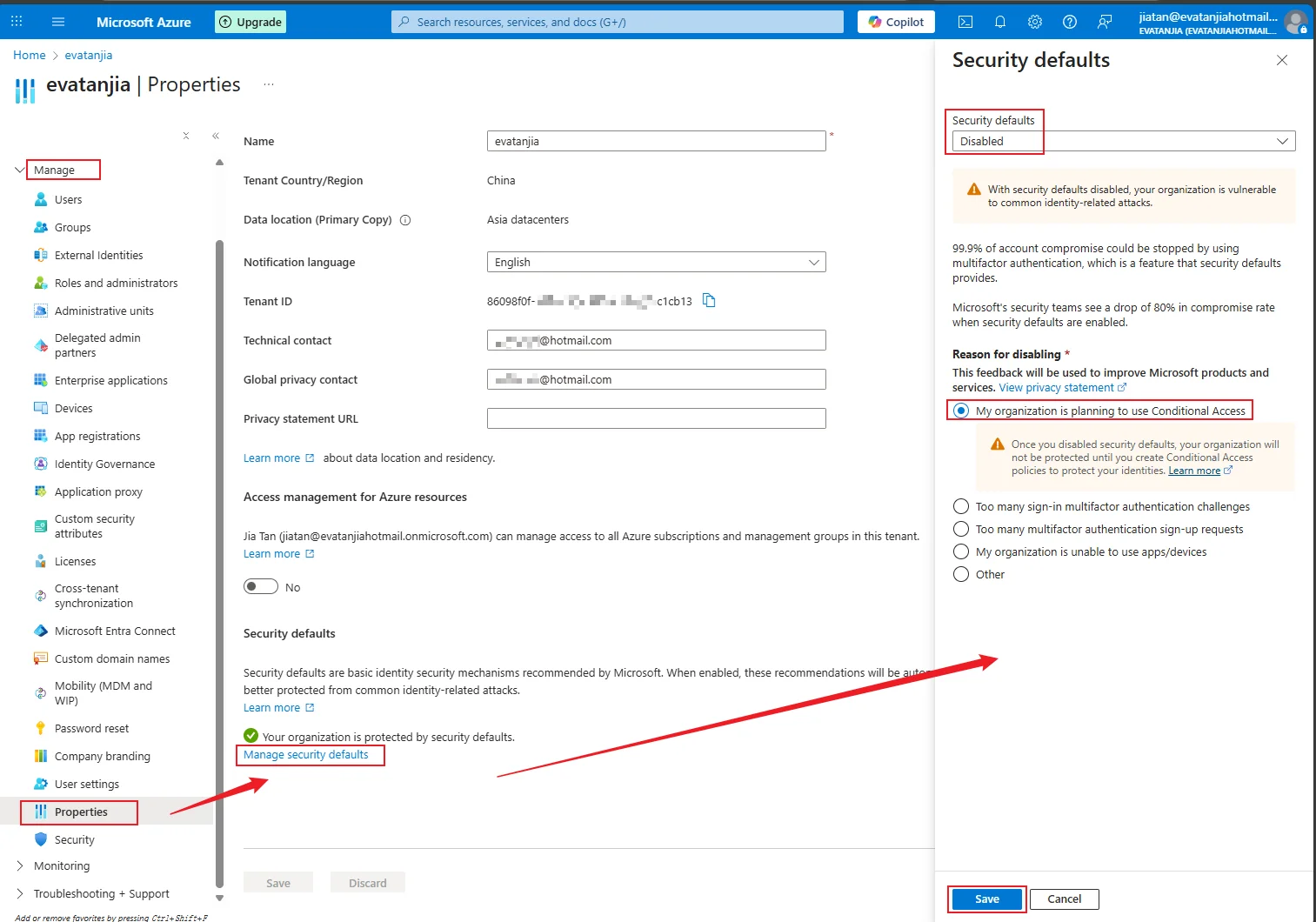

1.关闭“默认安全”(图1)

2.启用“访问控制策略”

推荐初步设置以下策略,后续再根据企业需求进行修改。在配置访问控制时请先设置为report-only通过what-if工具及日志审核等进行评估后再启用,避免发生租户锁定。

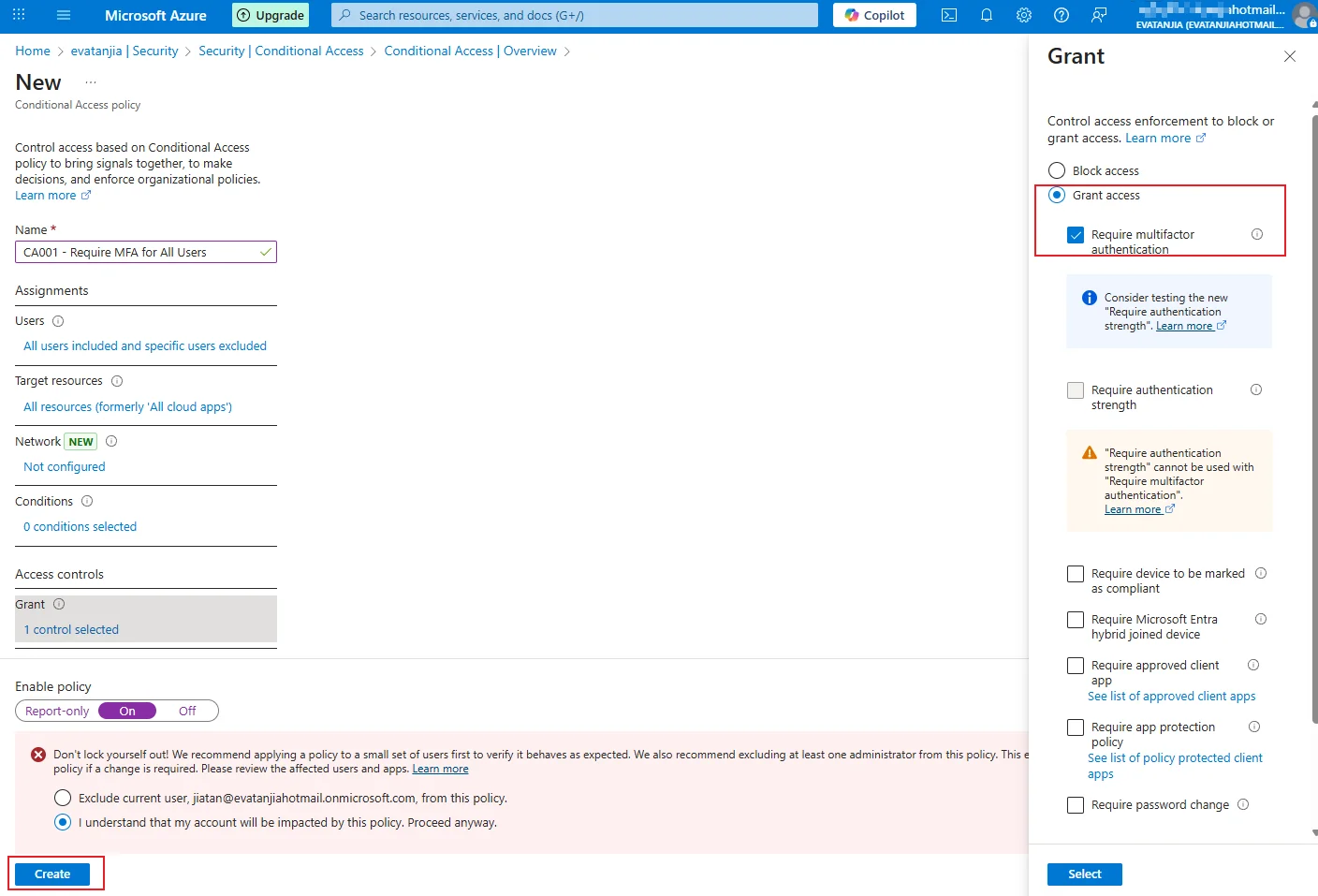

1)为所有用户启用多重身份验证(图2)

Name - CA001 - Require MFA for All Users

Users - All users included and on-prem sync account excluded

Target resources - All resources

Grant - Grant access: Require multifactor authentication

2)禁止通过弱认证协议(EAS/ SMTP/ POP等)访问租户资源 https://learn.microsoft.com/en-us/entra/identity/conditional-access/policy-block-legacy-authentication

另外,建议根据 https://learn.microsoft.com/en-us/entra/id-protection/howto-identity-protection-configure-risk-policies

创建用户风险策略,要求中高风险账号重置密码;

创建风险登录策略,要求强身份认证。

#EntraID #Microsoft

Microsoft Entra ID 保护免费租户(Tenant)的方式为默认启用“默认安全”(security defaults)由微软管理控制如何保护租户内部资源的访问。

对于P1/ P2许可的租户,则由客户自行设置访问控制策略(Conditional Access Policy)来更加灵活和细粒度地保护租户资源。

1.关闭“默认安全”(图1)

2.启用“访问控制策略”

推荐初步设置以下策略,后续再根据企业需求进行修改。在配置访问控制时请先设置为report-only通过what-if工具及日志审核等进行评估后再启用,避免发生租户锁定。

1)为所有用户启用多重身份验证(图2)

Name - CA001 - Require MFA for All Users

Users - All users included and on-prem sync account excluded

Target resources - All resources

Grant - Grant access: Require multifactor authentication

2)禁止通过弱认证协议(EAS/ SMTP/ POP等)访问租户资源 https://learn.microsoft.com/en-us/entra/identity/conditional-access/policy-block-legacy-authentication

另外,建议根据 https://learn.microsoft.com/en-us/entra/id-protection/howto-identity-protection-configure-risk-policies

创建用户风险策略,要求中高风险账号重置密码;

创建风险登录策略,要求强身份认证。

#EntraID #Microsoft