随笔记录

之前未曾遇到请求的Content-Type:application/octet-stream,今天就简单是根据目标网站进行分析下,目标站点是:aHR0cHM6Ly93d3cuc3BvbGljeS5jb20vc2VhcmNoP2tleXdvcmQ9JUU2JTk1JUIwJUU1JUFEJTk3JUU3JUJCJThGJUU2JUI1JThFJnR5cGU9MCZrZXk9YjAzMDIxYWYtYjJjNy00M2Q3LWEzNDYtMTlkNzQ3MTc0NWM4

抓包分析

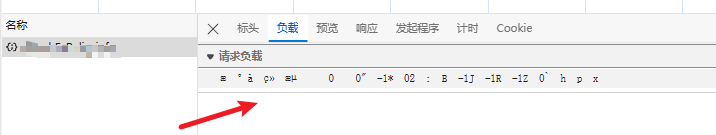

通过抓包查看,请求负载是一串乱码的数据,反正是看不懂,应该是字节相关数据

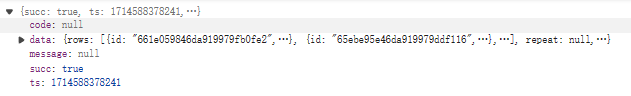

而返回的数据是正常的json数据

那后面主要就是分析这个请求参的加密方式了

跟栈分析

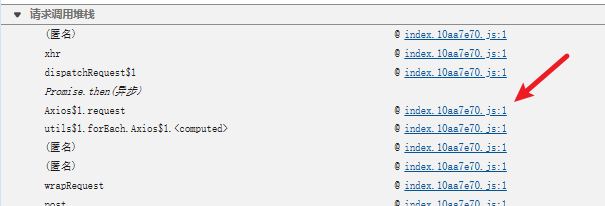

从发起程序的请求调用堆栈如下图位置点进去

在如下图位置打上断点

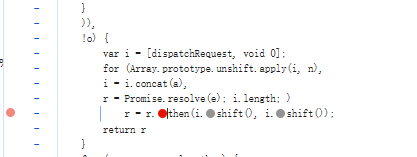

刷新,断住,然后点i数组的第一个进去如下:

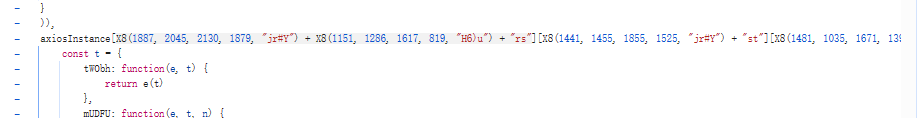

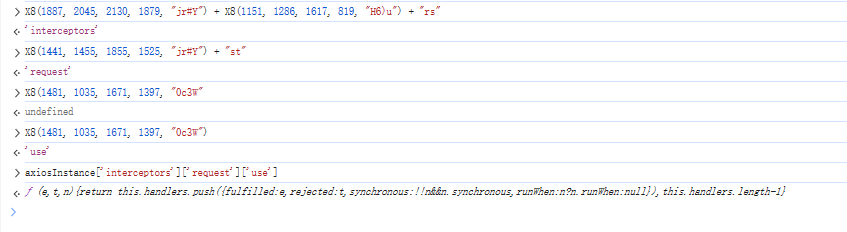

是经过混淆的,已经面目全非了,简单在console打印一些信息,可以很明显看见是请求拦截器,意思就是说在请求之前,在这里面可能进行了加密操作,带着怀疑往下分析

是经过混淆的,已经面目全非了,简单在console打印一些信息,可以很明显看见是请求拦截器,意思就是说在请求之前,在这里面可能进行了加密操作,带着怀疑往下分析

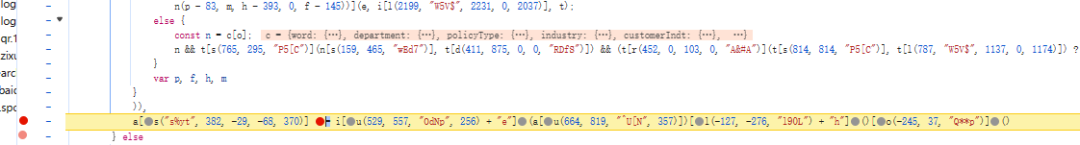

经过分析,加密在如下位置生成的

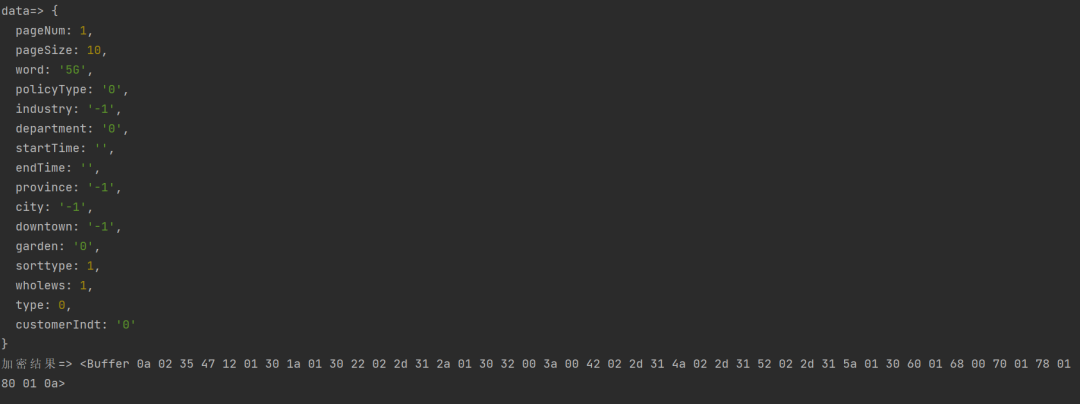

打印一下信息,进行辅助判断

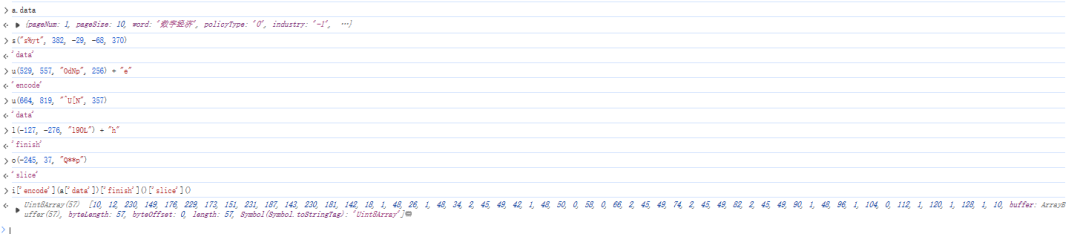

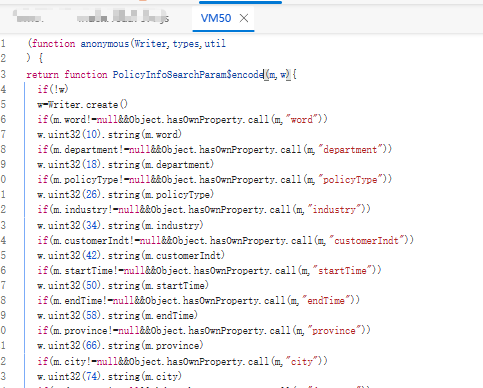

进入encode方法内部,核心生成方法就在这个vm里面生成

然后把代码扣下来补齐

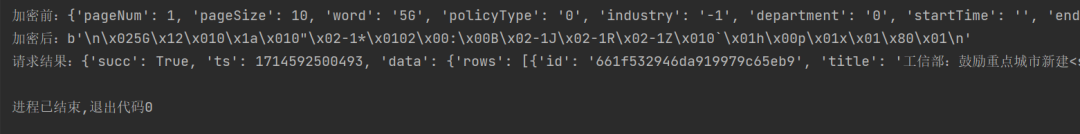

js调试

结果输出

python请求

完事了,又是熬夜的一天